보안 위협 분석

DarkRace 랜섬웨어 분석

악성코드 분석 2024-09-27

상세분석

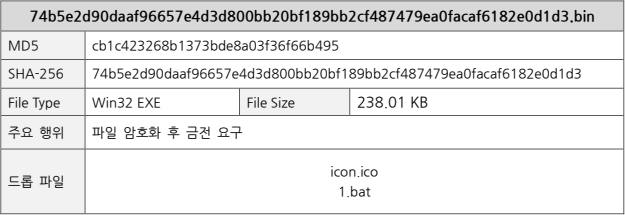

1.1 분석 정보

DarkRace ransomware 분석

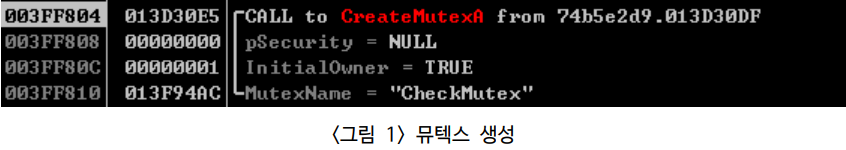

악성코드 실행 시 중복 실행 방지를 위해 뮤텍스를 생성한다.

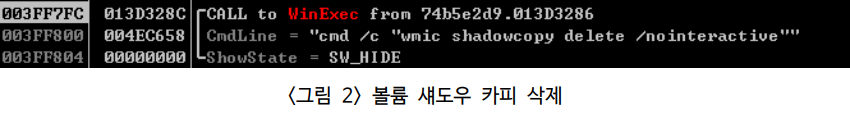

뮤텍스를 생성한 후 파일 복구를 방지하기 위해 총 2가지의 명령줄을 실행해 볼륨 섀도우 카피를 삭제한다.

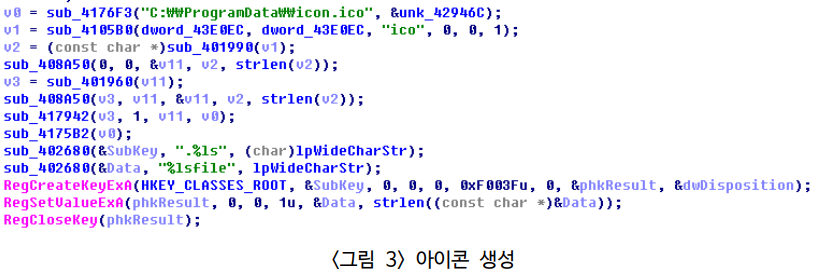

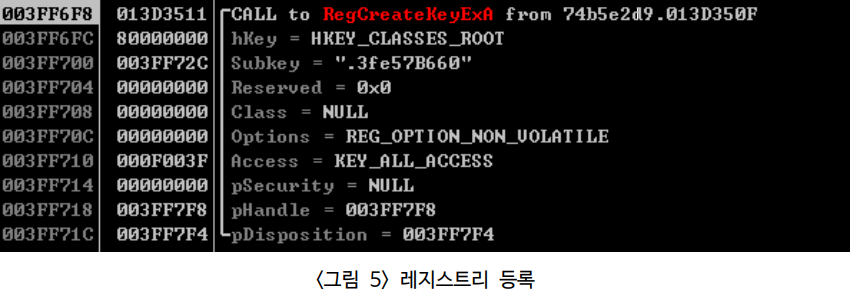

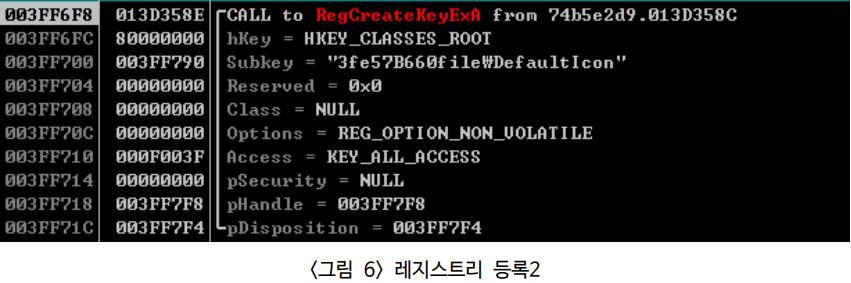

아이콘 파일을 생성하며, 해당 아이콘을 레지스트리에 등록하여 암호화된 파일이 해당 아이콘으로 변경되도록 설정한다.

- 아이콘 파일 생성 경로 : "C:\ProgramData\icon.ico"

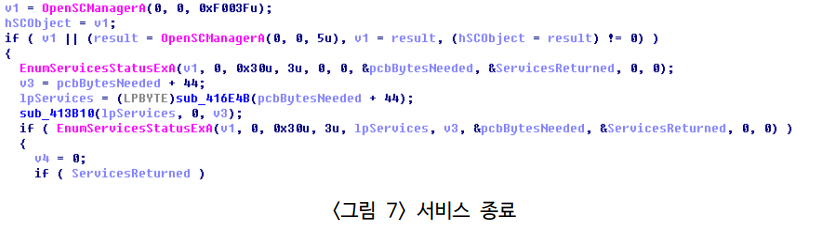

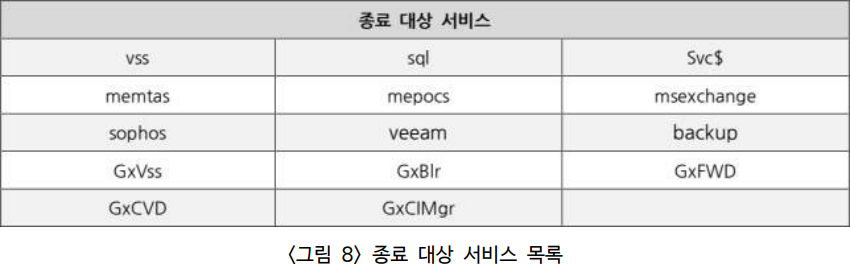

그 후 원활한 악성 행위를 위해 특정 서비스를 찾아 종료한다.

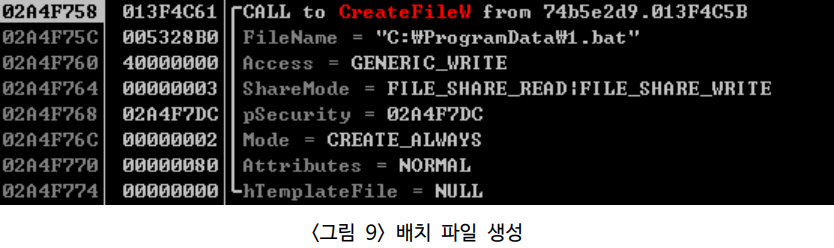

서비스 종료 후 배치 파일을 생성하며, 해당 배치파일에는 특정 프로세스 종료를 위한 명령줄이 기록된다. 배치 파일을 생성한 후 WinExec 함수를 통해 실행한다.

- 배치 파일 생성 경로 : "C:\ProgramData\1.bat"

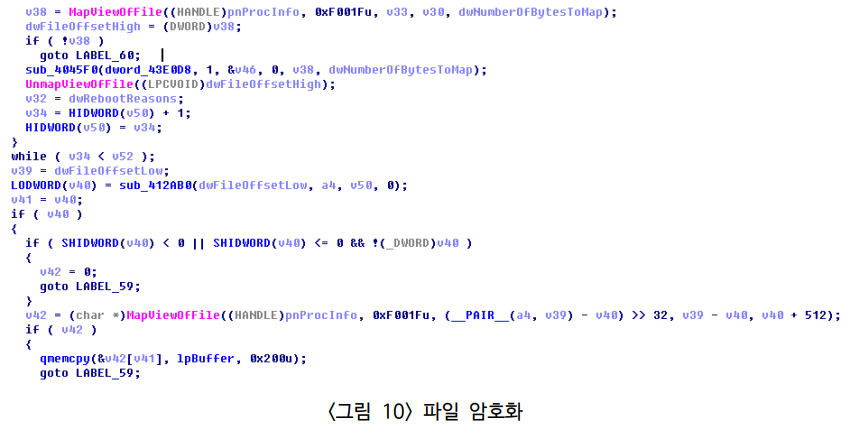

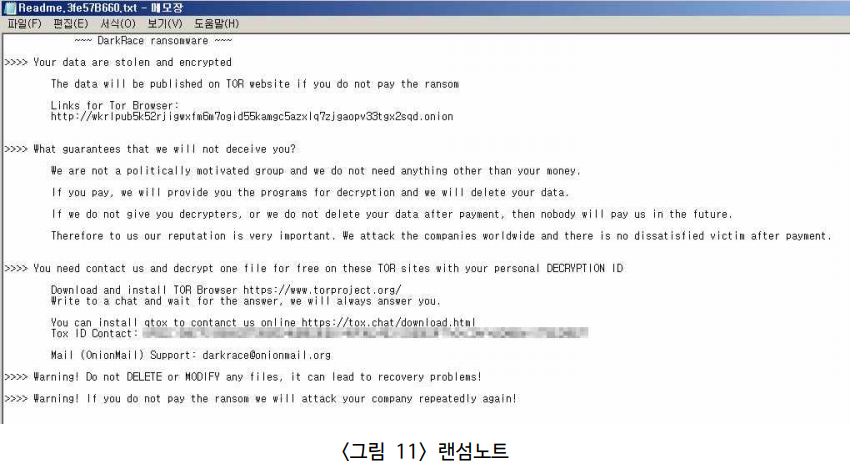

폴더 및 드라이브를 순회하며 암호화 대상 폴더인지, 암호화 대상 파일인지 비교하여 암호화를 진행하며 [원본파일명].[원본 파일 확장자].3fe57B600 형식으로 파일명을 변경한다. 암호화된 파일은 이전에 생성한 아이콘 이미지로 아이콘이 변경된다. 크기가 큰 파일은 약 0x100000영역 까지만 부분 암호화된다.

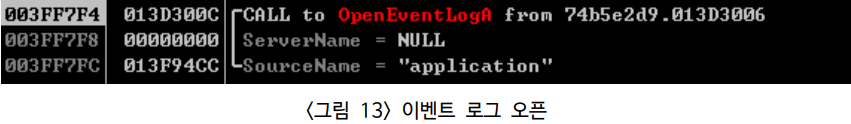

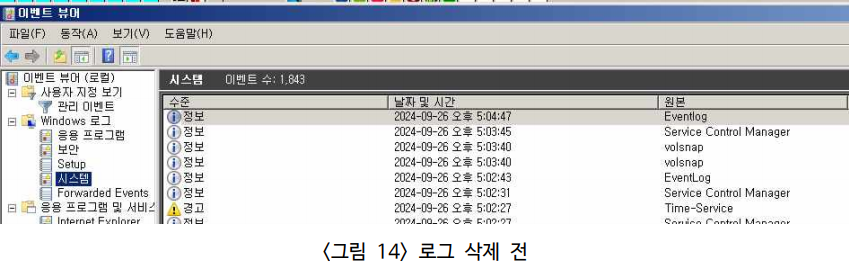

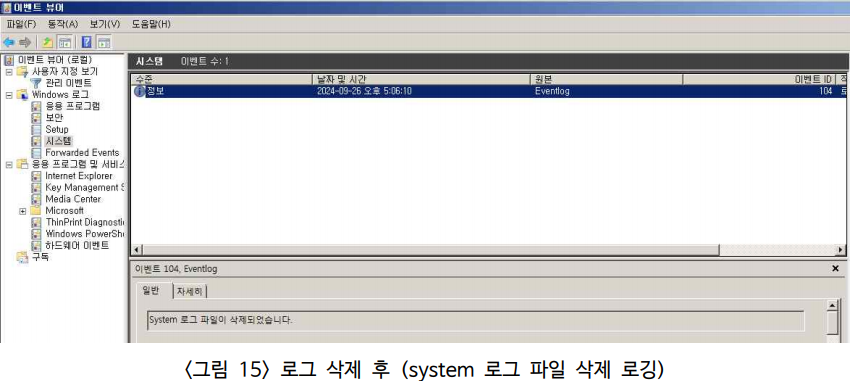

암호화를 완료한 후 악성행위를 숨기기 위해 이벤트 로그를 차례로 삭제한다.

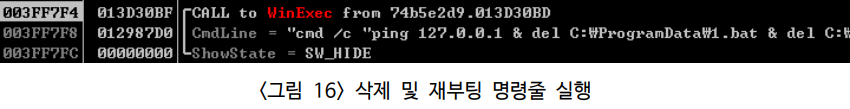

이벤트 로그를 삭제한 후 생성한 배치 파일 및 악성코드를 자가 삭제한 후 재부팅한다.

결론

2022년 4월에 최초로 등장한 것으로 추측되는 DarkRace 랜섬웨어는 이후 많은 리브랜딩을 거쳐 현재는 DoNex라는 이름의 랜섬웨어로 활동하고 있다. DarkRace 랜섬웨어는 암호화 파일 아이콘 변경, 프로세스 종료를 위한 배치파일 생성 등 Lockbit 3.0과 매우 유사한 부분이 있으며, 일부 샘플에서는 랜섬노트에 Lockbit 3.0 사칭하기도 한다. 계속 해서 리브랜딩을 해 활동하는 만큼 새로운 기능들이 추가될 수 있어 주의가 필요하다. 해당 악성코드의 감염을 막기 위해 Windows 업데이트와, 사용 중인 백신의 버전을 최신으로 유지할 것을 권고한다.