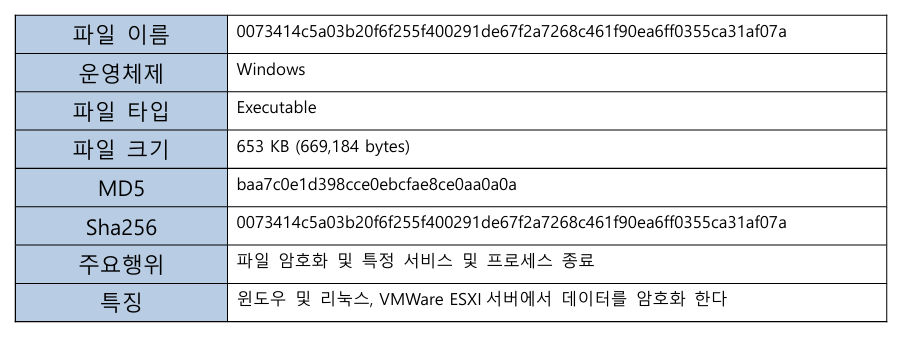

보안 위협 분석

NoEscape 랜섬웨어

악성코드 분석 2024-04-30

1. 개요

NoEscape랜섬웨어는 2023년 5월에 등장 하여 여러

산업분야에 공격을 진행하고 있다 서비스형 랜섬웨어(Ransomware-as-a-Service)프로그램을 운영하며 개발자는

피해자의 데이터 유출, 파일 암호화 등의 악의적인 활동을 수행하는데 필요한 악성코드를 생성하고 제공

한다 이 그룹의 공격 대상은 국가 정부, 에너지 산업, 의료분야

등 다양한 산업분야를 대상으로 공격을 진행하고 있다. 현재는 존재하지 않는 Avaddon 랜섬웨어 그룹과 관련이 있는 것으로 추측하고 있다.

2. 상세분석

2.1

NoEscape 분석

NoEscape 랜섬웨어는 여러 산업 분야를 표적으로 삼고서 공격을 진행하는 악성코드이며 현재까지

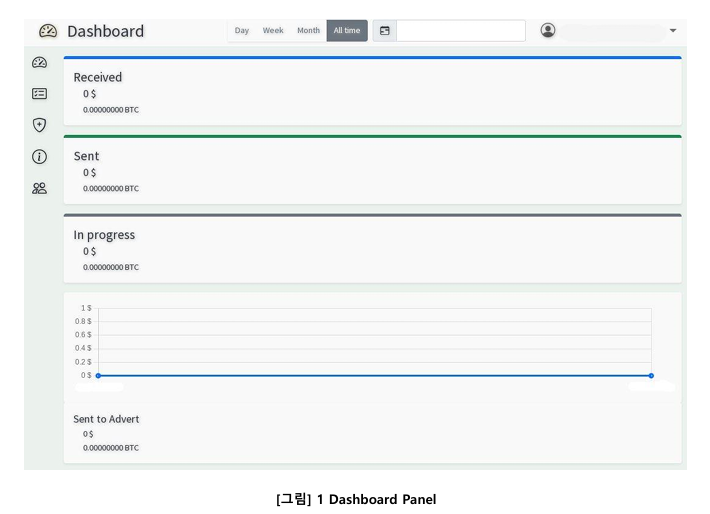

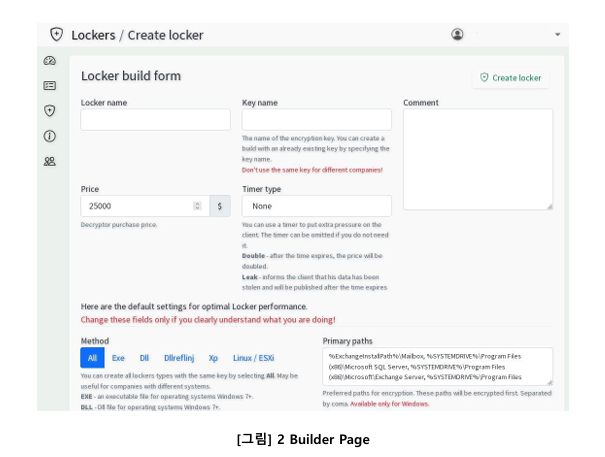

정확한 감염벡터는 밝혀지지 않았다 보안기술 연구자인 EVIL RABBIT의 트위터 게시물에는 Dashboard Panel 이미지와 Builder Page 이미지를

공유하고 있다.

제공 된 이미지를 확인해보면 윈도우7 이상에서 사용할 수 있는 EXE 및 DLL 파일, DLL

Injection, 윈도우XP 실행파일,

Linux/ESXI 서버용 ELF 파일을 포함하여 다양한 빌드 기능을 제공하고 있으며 랜섬웨어

이름, 암호화 키, 랜섬노트, 지불할 몸 값, 타이머 등과 같은 기능도 제공하고있다.

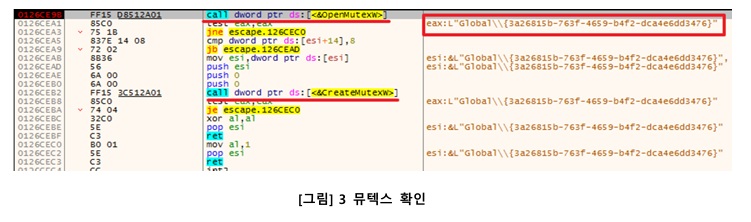

악성코드는 악성 행위를 시작하기 전에 뮤텍스 값을 확인한다 뮤텍스 값은 운영체제 버전 별로 다른 값을 확인하고

있다. [“Global\\{3a26815b-763f-4659-b4f2-dca4e6dd3476}”]

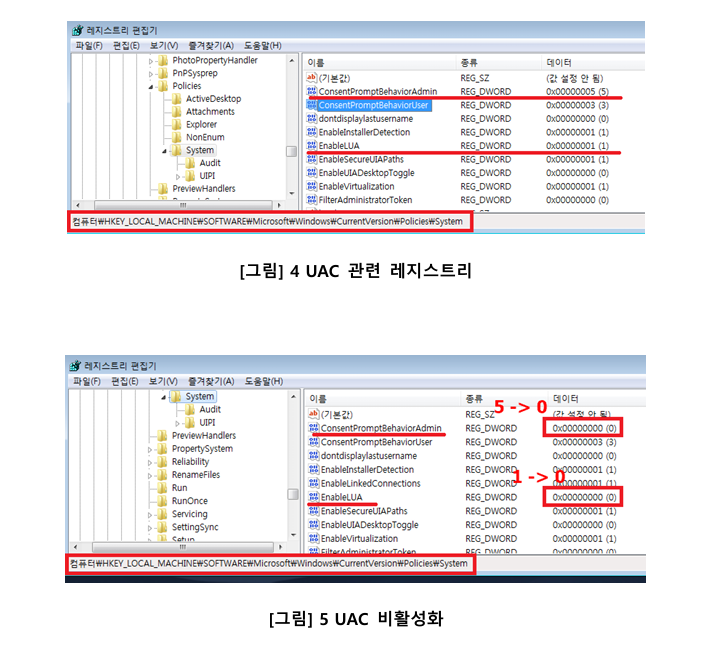

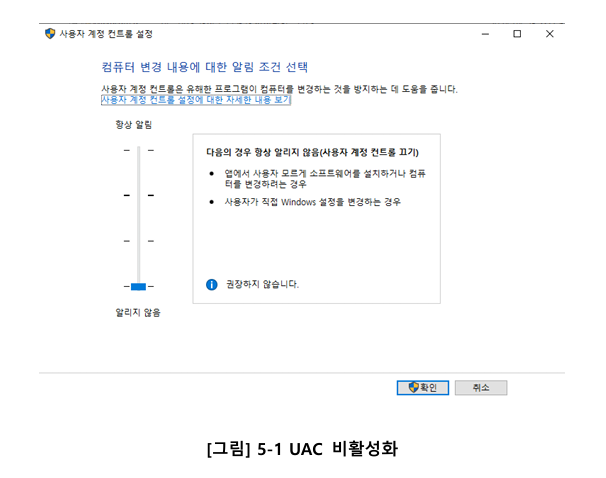

뮤텍스 값을 확인하여 기존 감염여부를 확인하고 UAC를 비활성화 하기

위해 레지스트리 값을 수정하게 된다.

컴퓨터\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\EnableLUA

컴퓨터\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\ConsentPromptBehaviorAdmin

EnableLUA

데이터는 기본 1로

설정 되어 있으며 0으로 수정하여 UAC(사용자 계정 컨트롤)을 비활성화 한다.

ConsentPromptBehaviorAdmin

데이터는 기본 5에서

0으로 수정 한다.

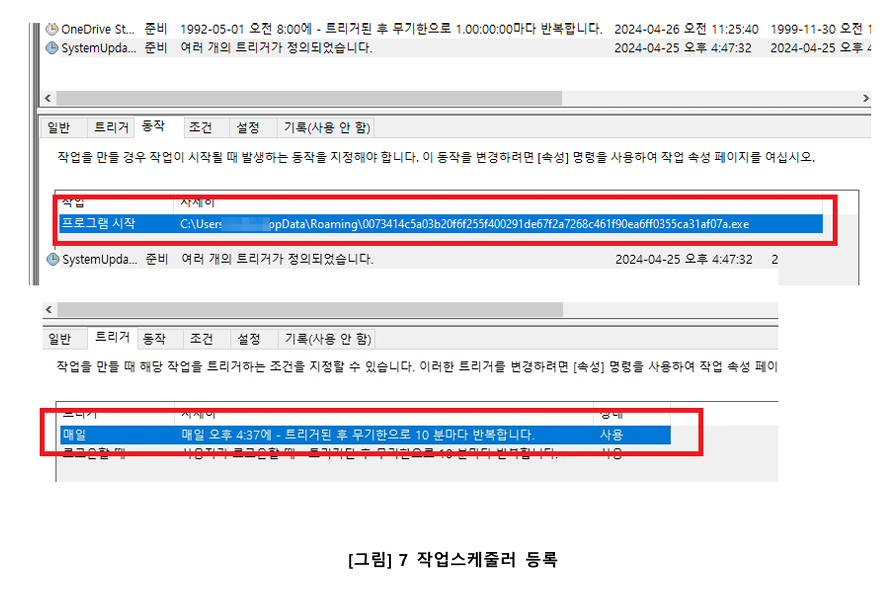

UAC를 비활성화 한 악성코드는 현재 실행되고 있는 경로에서 특정

경로로 악성코드를 복사하고 악성코드가 종료 되더라도 계속해서 실행 될 수 있도록 자동 스케줄러에 등록한다.

Path : “C:\Users\[Users]\AppData\Roaming”

작업스케줄러에 등록 된 악성코드는 10분 마다 반복 적으로 실행 되도록

설정 되었다.

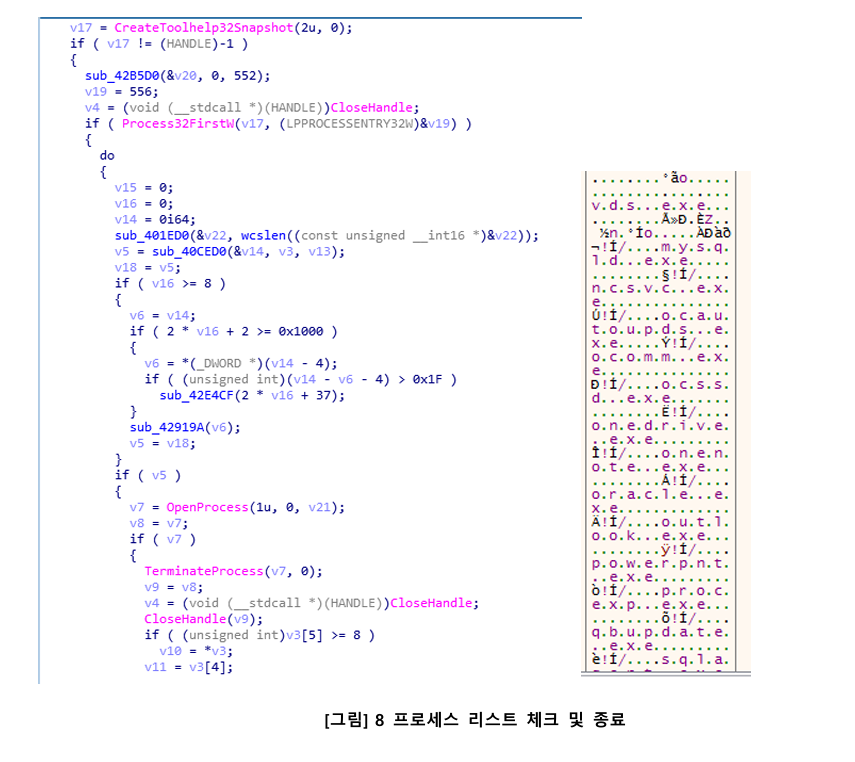

자동스케줄러에 등록을 한 뒤에는 현재 실행되고 있는 프로세스 리스트를 검사하고 특정 프로세스가 실행되고 있다면

해당 프로세스를 종료시키는 행위를 하게 된다.

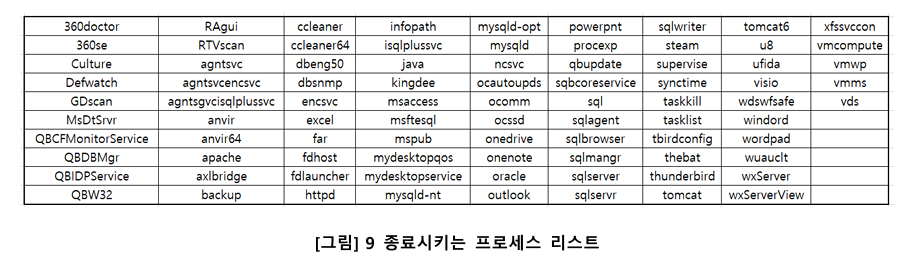

아래에 나열 된 표에는 악성코드가 실행중인 프로세스를 종료하는 상세 리스트이다.

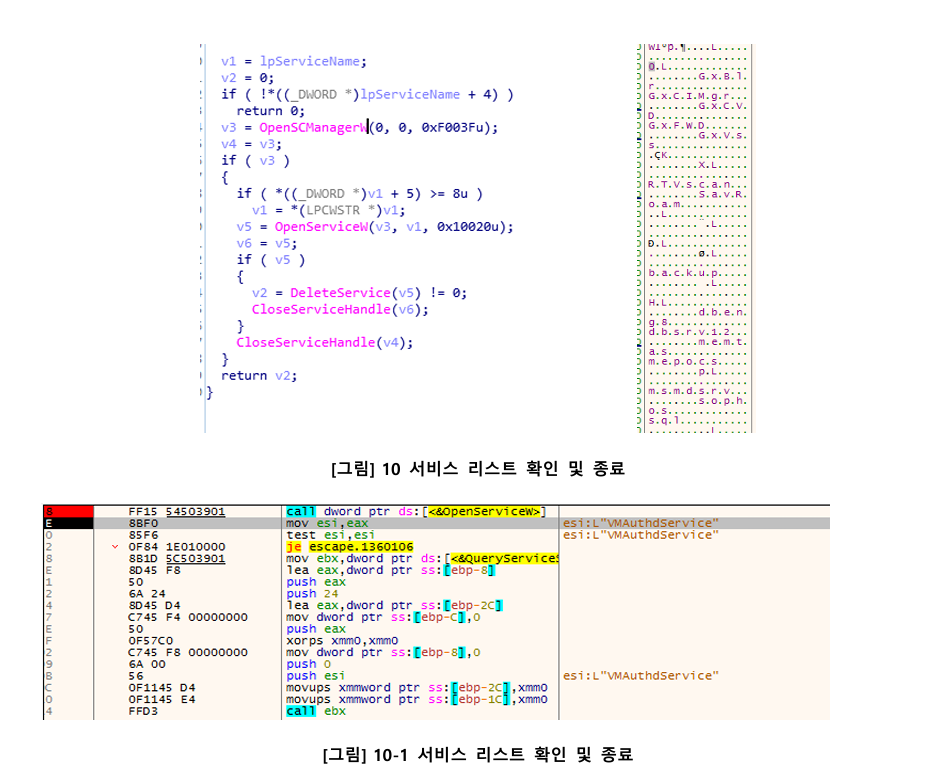

악성코드는 실행중인 프로세스뿐만 아니라 실행되고 있는 서비스 리스트도 확인하고 종료 시킨다.

아래에 나열 된 표에는 악성코드가 실행중인 서비스를 종료하는 상세 리스트다.

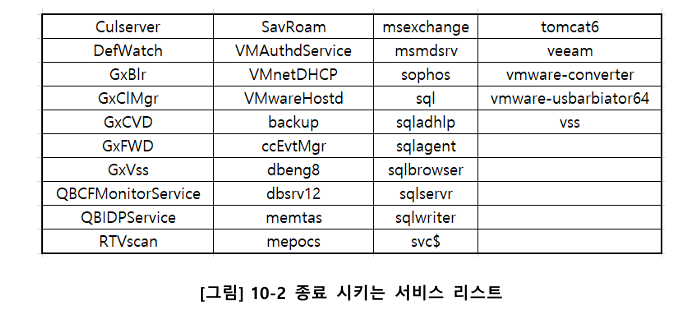

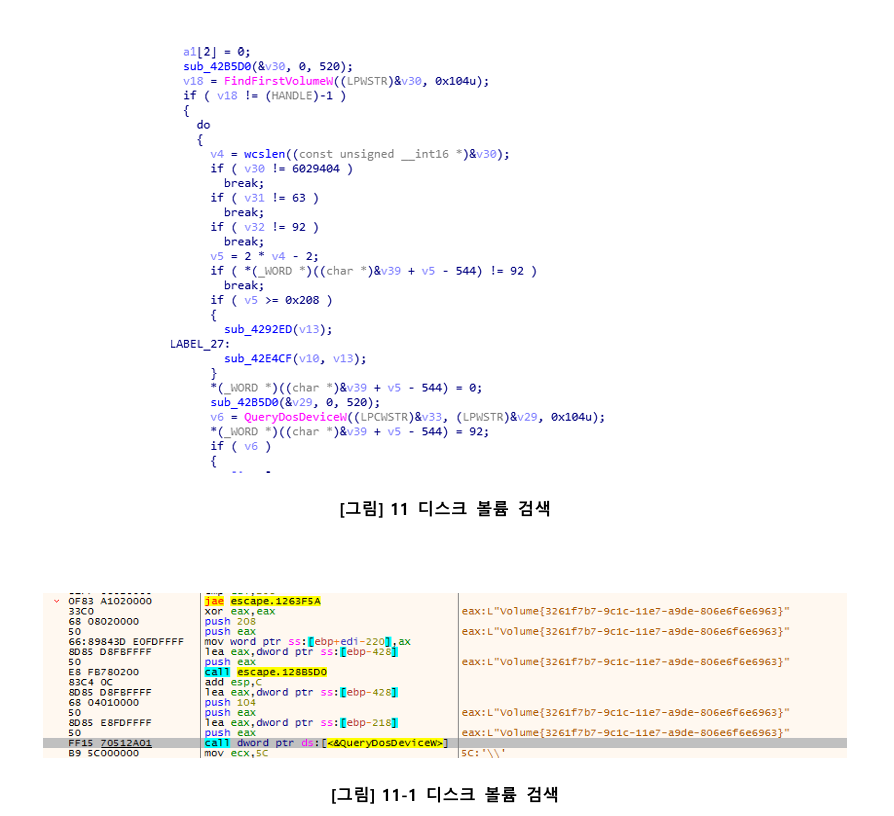

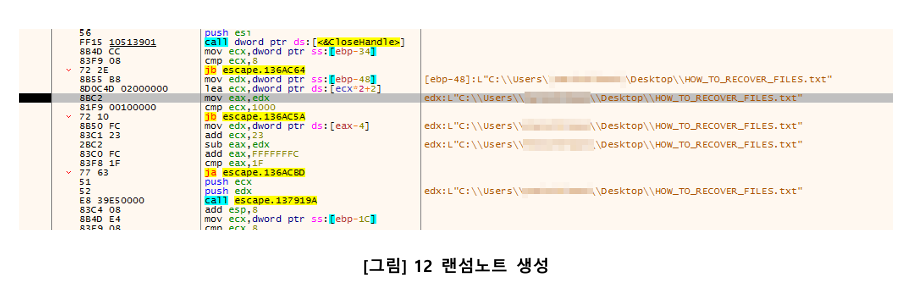

파일 암호화를 하기 전에 또 다른 디스크 볼륨이 있는지 확인하고 여러 경로에 “HOW_TO_RECOVER_FILES.txt”

파일을 생성한다.

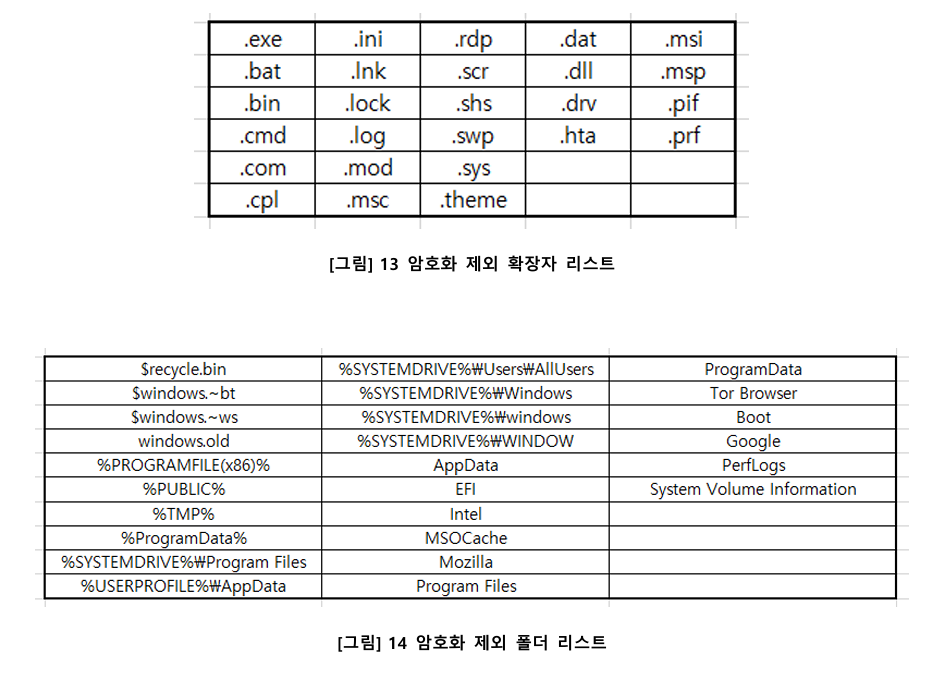

악성코드가 파일을 암호화 하기 전에 특정 프로세스 및 서비스를 종료 후에 파일 암호화를 시작하는데 특정 확장자와

특정 경로에 있는 파일들은 암호화에서 제외하고 있다.

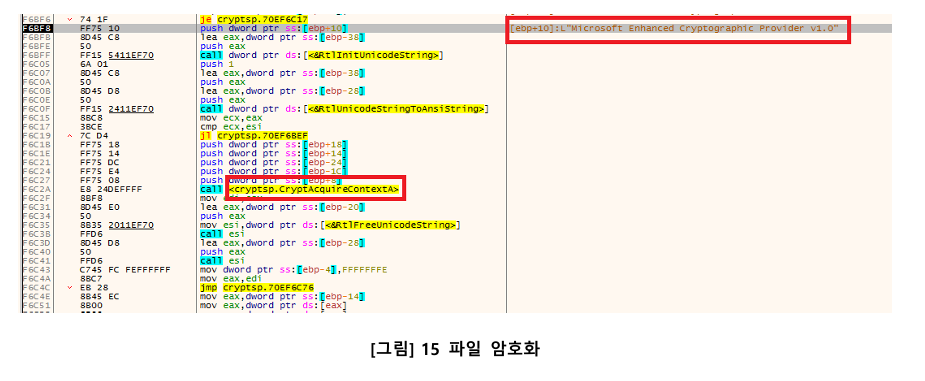

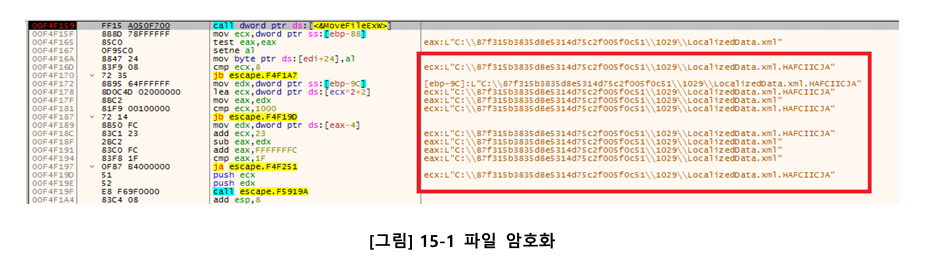

파일 암호화를 수행하기 위해서 악성코드는 Microsoft Enhanced RSA 및 AES Cryptographic Provider 라이브러리를 사용하게 되는데 CryptoAPI의 다양한 기능을 활용하여 암호화를 진행한다.

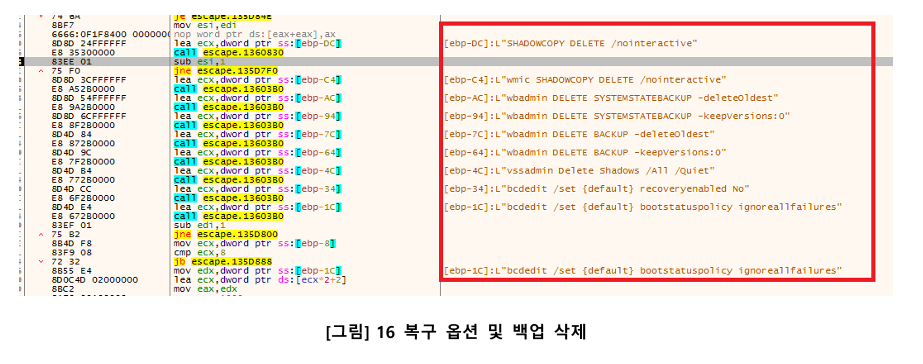

암호화를 진행하고 난 뒤에는 윈도우 명령어를 이용하여 시스템을 쉽게 복구하지 못하도록 하고있다 vssadmin과 WMI를 이용하여 모든 볼륨 섀도우 복사본을 제거하고 bcdedit을 이용하여 복구 모드로 부팅 되는 것을 막고 있다.

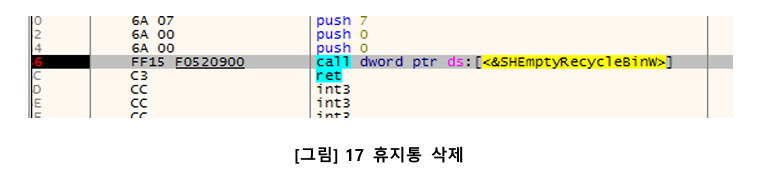

다음으로는 SHEmptyRecycleBinW API를 이용하여 윈도우 휴지통을 비우고 있다.

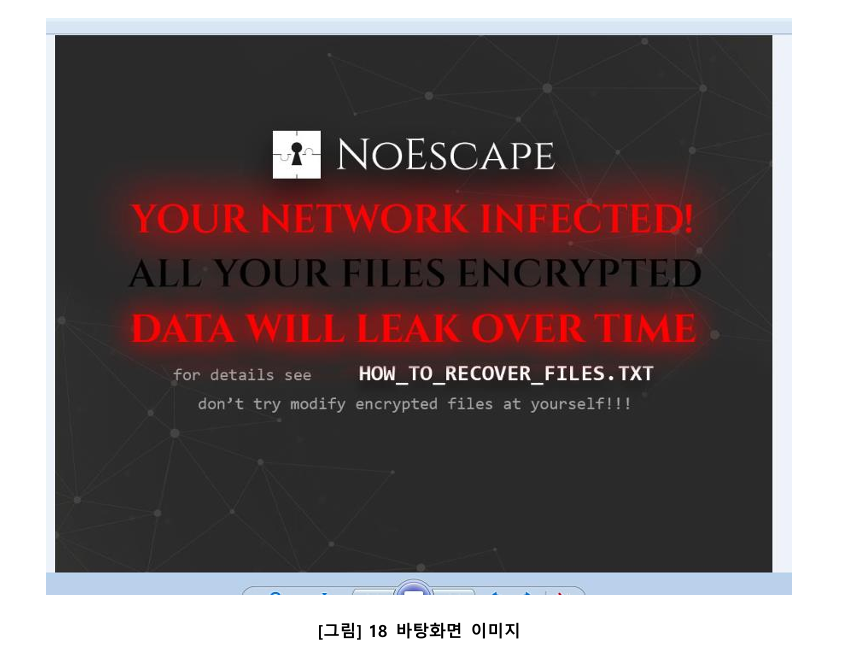

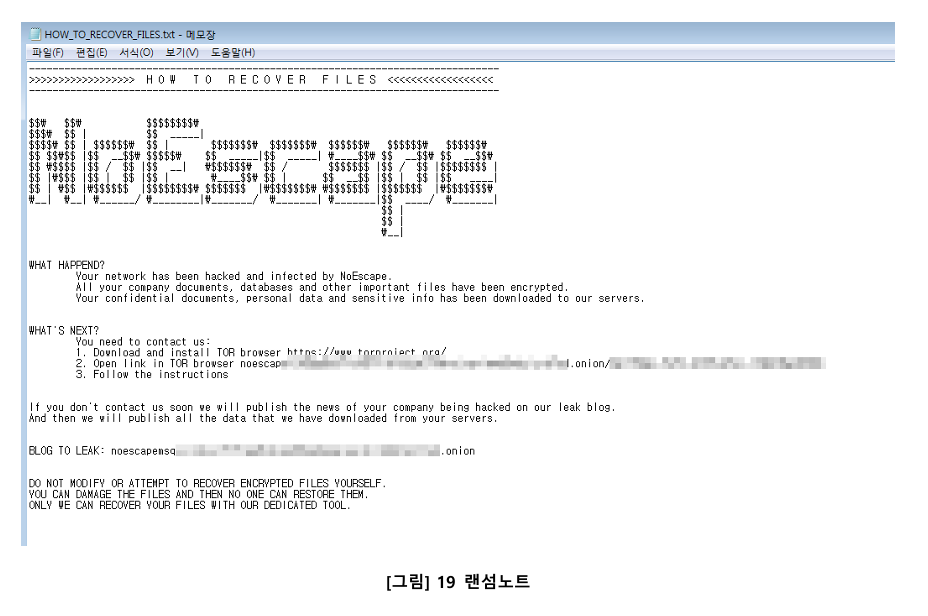

파일이 암호화 되고 나면 이 악성코드는 바탕화면 이미지를 변경하고 랜섬노트를 실행하여 피해자가 랜섬웨어에 감염 된 것을 알려주고 공격자에게 연락할 수 있는 Tor 주소를 알려주며 접속을 유도하고 있다. 바탕화면 이미지 파일은 악성코드 복사본의 경로와 동일 한 위치에 존재한다.

Path : “C:\Users\[Users]\AppData\Roaming”

결론

해당 랜섬웨어는 감염 벡터가 정확히 밝혀지지 않았다 기존 랜섬웨어들과 마찬가지로 파일 암호화를 진행하고 감염된

피해자에게 몸값을 요구하며 시스템을 복구할 수 없도록 하고 있다 윈도우는 기본이고 리눅스 버전에서도 동작하는 형태이며 RaaS(Ransomware-as-a-Service) 서비스형 랜섬웨어로 타겟 대상에 따라 공격 기능이 달라질

수 있다 이메일에 매크로가 포함된 파일을 첨부하여 배포될 수 있으니 첨부파일이 포함 된 이메일을 확인할 때는 각별한 주의가 필요하다.

IOC 정보

Windows

07c70968c66c93b6d6c9a90255e1c81a3b385632c83f53f69534b3f55212ced9

68e5caa3f0fd4adc595b1163bf0dd30ca621c5d7a6ad0a20dfa1968346daa3c8

0073414c5a03b20f6f255f400291de67f2a7268c461f90ea6ff0355ca31af07a

2020cae5115b6980d6423d59492b99e6aaa945a2230b7379c2f8ae3f54e1efd5

4175dae9b268fe5b4f96055ea0376417b5ddc2518d3bd11e20f0f8255bb4621e

4d7da1654f9047b6c6a9d32564a66684407ed587cbaffa54ec1185fd73293d3e

5300d7456183c470a40267da9cd1771d6147445b203d8eb02437348bf3169e0d

53f5c2f70374696ff12adcaaf1bbbe0e5dd1b1995d98f2e876b0671888b43128

62205bf0a23e56524f2f1c44897f809457ad26bc70810008ec5486e17c7e64e2

68bce3a400721d758560273ae024f61603b8a4986440a8ec9e28305d7e6d02b0

68ff9855262b7a9c27e349c5e3bf68b2fc9f9ca32a9d2b844f2265dccd2bc0d8

73c19eab8d2ae58db3968dd7de0e745db2d7709859305b113b748bb02494465e

831a2409d45d0c7f15b7f31eddbbdfe7d58414499e81b3da7d9fdee28fafe646

8dd64ea7f226d3eb1e857b0086c0668542652cb37f8142dc000272dbd9569e31

91c515d55fae6d21b106c8c55067ce53d42bef256bd5a385cadd104cf68f64ff

9d346518330eeefbf288aeca7b2b6243bc158415c7fee3f2c19694f0e5f7d51c

linux

21162bbd796ad2bf9954265276bfebea8741596e8fe9d86070245d9b5f9db6da

aa5a487db37ce176e17c7abbb2b1d460ba926344e46737f2f64b65bf5a4a3e58

16d9e969457a76874e7452e687a7b6843c65ef75d1a4404d369074ad389f6c38

c34c5dd4a58048d7fd164e500c014d16befa956c0bce7cae559081d57f63a243

46f1a4c77896f38a387f785b2af535f8c29d40a105b63a259d295cb14d36a561

10d2b5f7d8966d5baeb06971dd154dc378496f4e5faf6d33e4861cd7a26c91d7

참고사이트

https://twitter.com/GroupIB_TI/status/1676243183565455361